Pas op voor deze geraffineerde phishing-e-mail die afkomstig lijkt te zijn van Google, dat al aan een oplossing werkt.

Internetfraudeurs bedenken voortdurend nieuwe strategieën om via allerlei toepassingen en apparaten de persoonlijke informatie en gevoelige gegevens van hun slachtoffers te bemachtigen. Hoewel e-mail vandaag de dag nog steeds een van de meest gebruikte methoden door hackers is, waarbij phishing een van de meest terugkerende technieken is. Dit werd gedeeld door ontwikkelaar Nick Johnson nadat hij het “doelwit was van een extreem geraffineerde phishingaanval die misbruik maakt van een kwetsbaarheid in de infrastructuur van Google”.

Pas op voor deze nieuwe phishingaanval van Google

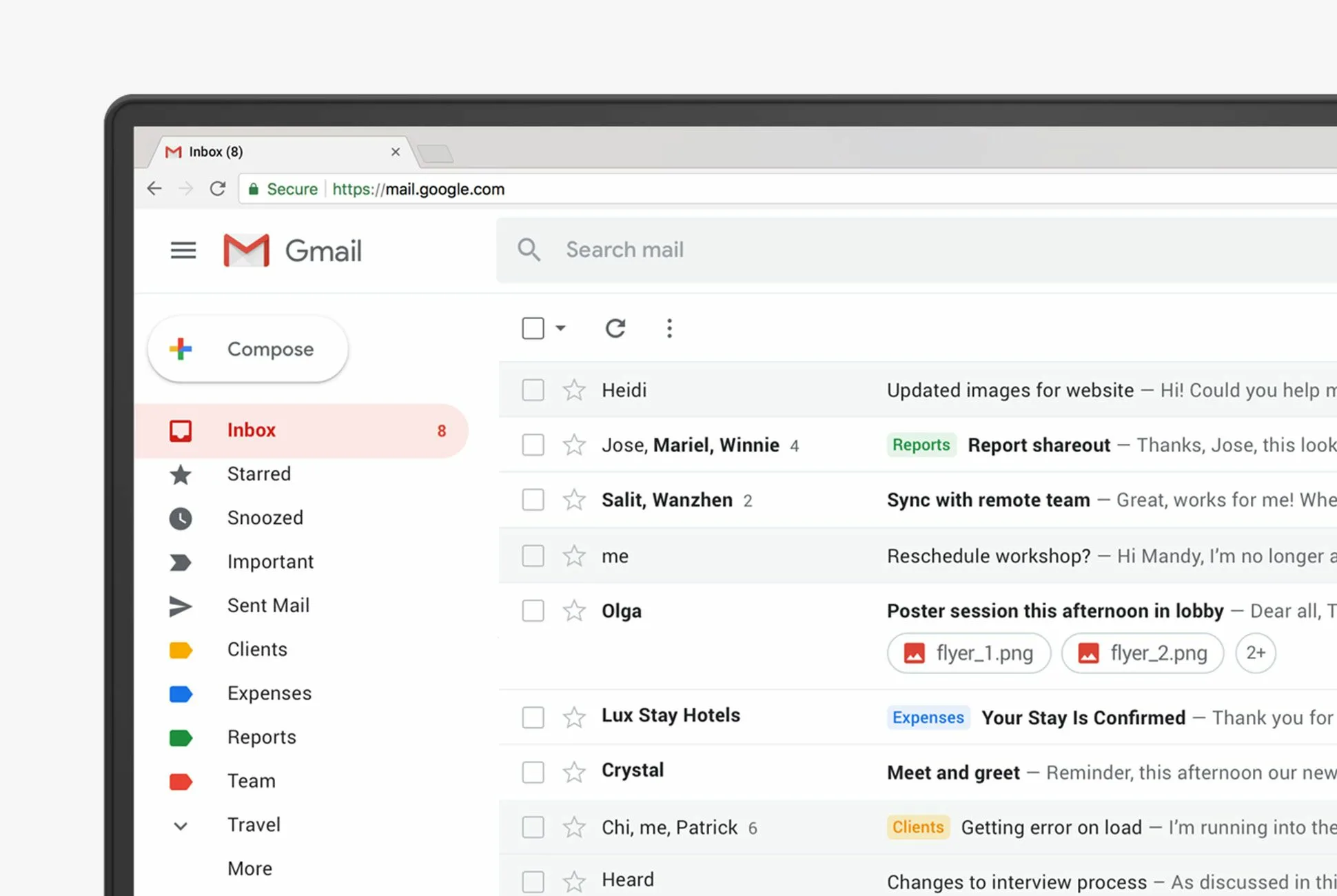

De e-mail die hij ontving was afkomstig van het e-mailaccount no-reply@accounts.google.com, dat “voldoet aan de DKIM-handtekeningcontrole”, merkt Johnson op. Gmail gaf geen waarschuwing en “neemt het zelfs op in dezelfde conversatie als andere legitieme beveiligingswaarschuwingen”.

Deze e-mail waarschuwde Johnson dat Google een dagvaarding had ontvangen om een kopie van zijn Google-account te maken. Als je op een link in de e-mail klikt, kom je op een zeer overtuigende ‘ondersteuningsportaal’-pagina, gehost op sites.google.com. Deze tactiek is slim, zegt Johnson, omdat mensen zien dat het domein http://google.com is en aannemen dat het echt en legitiem is.

Dus als ze op ‘Add additional documents‘ of ‘View case‘ klikken, komen ze op de inlogpagina terecht; als het slachtoffer zijn gegevens invoert, zullen de oplichters “vermoedelijk hun inloggegevensverzamelen en deze gebruiken om hun account te compromitteren”, aldus de ontwikkelaar.

Hoe slaagden de hackers erin een geldige e-mail te vervalsen? Johnson geeft de schuld aan “twee kwetsbaarheden in de infrastructuur van Google die ze hebben geweigerd te repareren”. Ten eerste is de site sites.google.com van “voordat Google serieus werk ging maken van beveiliging”. Het kan inhoud hosten op een subdomein van google.com en, cruciaal, ondersteunt willekeurige scripts.

“Het is duidelijk dat dit het creëren van een credential harvesting site vereenvoudigt; ze hoeven alleen maar bereid te zijn om nieuwe versies te uploaden als Google oude verwijdert,” zegt Johnson. “Het is ook in het voordeel van de aanvallers dat er geen manier is om de aanval te rapporteren vanuit de interface van de site. Toch roept Johnson Google op om willekeurige scripts en embeds op sites uit te schakelen, omdat ze een te krachtige en gevaarlijke phishingvector zijn.

Bovenop dit alles is de e-mail zelf, die gebruik maakt van Google OAuth en Google’s gewoonte om ‘ik’ te gebruiken als het gaat om zijn eigen e-mails, “veel geavanceerder en, naar mijn mening, een veel groter beveiligingsprobleem van Google”. Na het ontdekken van al deze beveiligingsproblemen, waarschuwde Johnson Google, die toegaf dat ze al bezig waren met een bug: “We zijn ons bewust van dit type aanval geleid door bedreigingsacteur Rockfoils en hebben de afgelopen week beschermingsmaatregelen geïmplementeerd,” vertelde een woordvoerder van Google aan Newsweek, “Deze beschermingen zullen binnenkort volledig worden geïmplementeerd, waardoor deze aanvalsroute zal worden geëlimineerd,” bevestigde Google.